Technologische Entwicklungen unterstützen vermehrt die Aufgaben eines KMUs. Lösungen, welche früher nur für Grossunternehmen verfügbar waren, können mittlerweile sogar durch Kleinstunternehmen genutzt und bezahlt werden. Leider wachsen mit dieser Entwicklung auch Komplexität und Gefahren, mit denen sich nun eine erhöhte Anzahl an Anwendern konfrontiert sieht. Dies führt immer häufiger zu Unsicherheiten oder sogar zu Ängsten. Um diesen Herausforderungen entgegen zu wirken, ist es wichtig, holistisch zu denken und Strategien im Umgang mit diesen Technologien zu entwickeln.

Umgang mit Komplexität und Gefahren

Gute Konzepte, gepaart mit intelligenten Zielen sind wichtige Voraussetzungen, um Komplexität und Gefahren zu erkennen sowie zu beurteilen. Ein Konzept, welches sich in der IT Sicherheit durchgesetzt hat, ist die Verwendung des CIA Dreiecks. CIA steht im Englischen für Confidentiality (Vertraulichkeit), Integrity (Integrität) und Availability (Verfügbarkeit). Das Dreieck verkörpert wie die Unternehmensziele in einem IT Sicherheitskonzept in einer Wechselbeziehung zueinanderstehen.

Das Ziel der Vertraulichkeit ist es, die Eigenschaft einer Information nur für einen beschränkten Empfängerkreis verfügbar zu machen. Weitergabe oder Veröffentlichung sind unerwünscht. Heutzutage ist Vertraulichkeit ein wichtiges Element vieler Kommunikationstechnologien und deshalb nicht mehr wegzudenken. Viele Sicherheitsmodelle wurden dazu entwickelt, um dem heutigen Standard gerecht zu werden.

Das Modell, welches im beruflichen Alltag am häufigsten zur Anwendung kommt, ist das sogenannte Rollenmodell. Als CFO haben Sie Zugang zu den Unternehmenszahlen, wo ein Verkaufsmitarbeiter hingegen in der Regel nur die Umsatzzahlen zu sehen bekommt. Um ein solches Rollenmodell zu unterstützen, braucht man Sicherheitskonzepte, welche Vertraulichkeit als Grundziel definiert haben.

In der Integrität sind Informationsechtheit und Nachvollziehbarkeit wichtiger als die Vertraulichkeit der Daten. Informationen über Abstimmungsziele oder wirtschaftliche Entwicklungen sollen durch Ihre Echtheit überzeugen und weniger durch die Geheimhaltung der Informationen. Dieses Ziel wird verfolgt, um Entscheidungen nicht auf falschen Erkenntnissen aufzubauen.

Die Verfügbarkeit ist mit der stetigen Modernisierung generell ein wichtiger Faktor und kann in keinem System vernachlässigt werden. Hier sollte aber vermehrt die Wiederverwendung von Daten in den Fokus genommen werden. Archivdaten von vorgängigen Jahren brauchen Sie nicht in der gleichen Häufigkeit wie die aktuelle Buchhaltung. Deswegen können solche Daten auch ausgelagert werden. Die Prüfung wie häufig bestimmte Daten gebraucht werden, entscheiden die die limitierenden Faktoren für die einzusetzende Technologie.

CIA Dreieck in der Praxis

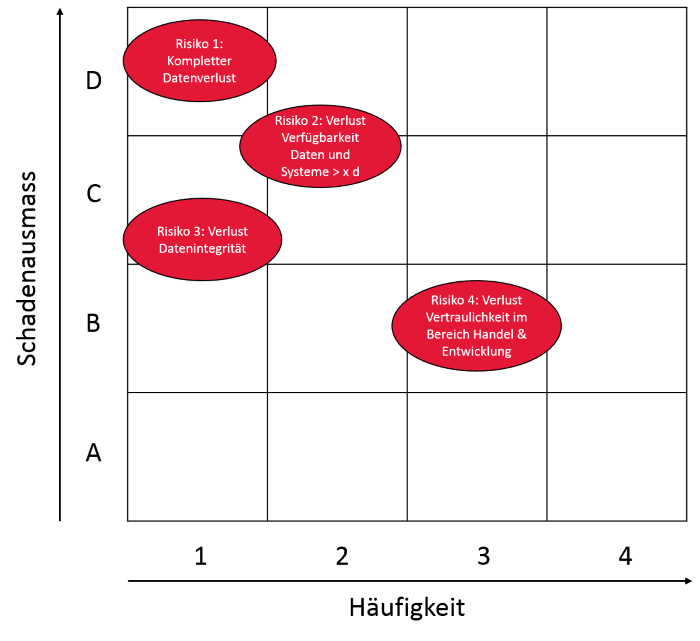

Dinotronic bietet den Kunden einen IT Security Health Check an. In diesem wird mittels des CIA Dreiecks geprüft, welche Systeme gegenüber den IT Risiken eines Unternehmens höhere Anforderungen bezüglich Verfügbarkeit, Vertraulichkeit oder Integrität benötigen. Die Auswertung kann schliesslich auf folgende Grafik gelegt werden und gibt dem ausgewerteten Unternehmen Auskunft darüber, welche Risiken es zuerst prüfen und mit gezielten Gegenmassnahmen reduzieren sollte.

Die Grafik ist in der X-Achse nach Häufigkeit und in der Y-Achse nach Schadensausmass eingeteilt. Durch eine quantitative Berechnung lassen sich die ermittelten Risiken bewerten.

Als Empfehlung gilt, dass häufige Risiken durch organisatorische und technische Massnahmen geschützt werden sollten. Risiken mit hohem Schadensausmass sollten je nach finanziellen Möglichkeiten intern gesichert sein oder an Drittanbieter übertragen werden, z.B. durch einen bezahlten Service mit SLA (Service-Level-Agreement) oder durch Abdeckung via Versicherungs-Police.

Wert des CIA Dreiecks

Man nimmt die Unternehmensziele und beurteilt diese nun qualitativ oder quantitativ zu den drei benötigten Eckpfeilern des CIA Dreiecks. Die Beurteilungsform ist nicht der bestimmende Faktor, sie soll lediglich der Unternehmenskultur des ausgewerteten Unternehmens entsprechen.

Durch die Verwendung einer Matrix erhält man möglicherweise die Erkenntnis, dass zur Erreichung der Ziele, Verfügbarkeit und Vertraulichkeit die wichtigsten Faktoren sind. Dies ermöglicht eine bessere Beurteilung der Technologien und Risiken und man weiss letztlich, in welchen Bereichen man entsprechende Massnahmen treffen sollte – beispielsweise kann dies eine Bedrohung der Systeme durch IT Risiken oder die Wahl der neusten Innovation betreffen.

Wenn man sich für IT Systeme entscheiden muss, hat man damit ein Tool in der Hand, um die Unternehmensziele in der IT Sicherheit zu visualisieren. Der erfahrene IT Berater kann nun gezielter die Bedürfnisse und Eigenheiten des Unternehmens wahrnehmen. So ist sichergestellt, dass anschliessend in die richtigen Technologien investiert wird.

15. Mai 2017 | Geschrieben von Philipp Hiestand